Datenschutz-Folgenabschätzung – aber wie

Datenschutz-Folgenabschätzung – aber wie – Projektbericht von S+P Consulting

Für eine sachgerechte Datenschutz-Folgenabschätzung sind folgende Fragestellungen zwingend zu klären:

- Wer ist zuständig? Verantwortlicher, ggf. unterstützt durch beteiligte Mitarbeiter. Beratung durch den Datenschutzbeauftragten, sofern ein solcher benannt wurde.

- Wer begleitet und dokumentiert? Die Dokumentation ist zur Gewährleistung der Nachweispflicht iSd Accountability-Prinzips zwingend.

- Wann muss eine Datenschutz-Folgeabschätzung durchgeführt werden (Zeitpunkt)? Vor Beginn der Verarbeitung

- Ist eine gemeinsame Beurteilung mehrerer Verarbeitungsvorgänge möglich? Sofern Verarbeitungsvorgänge ein ähnliches Gefahrenpotential können diese zusammen einer DSFA unterzogen werden. Dies ist bspw. für die Videoüberwachung an mehreren vergleichbaren Standorten möglich.

Durchführung der Datenschutz-Folgenabschätzung – Datenschutz-Folgenabschätzung – aber wie

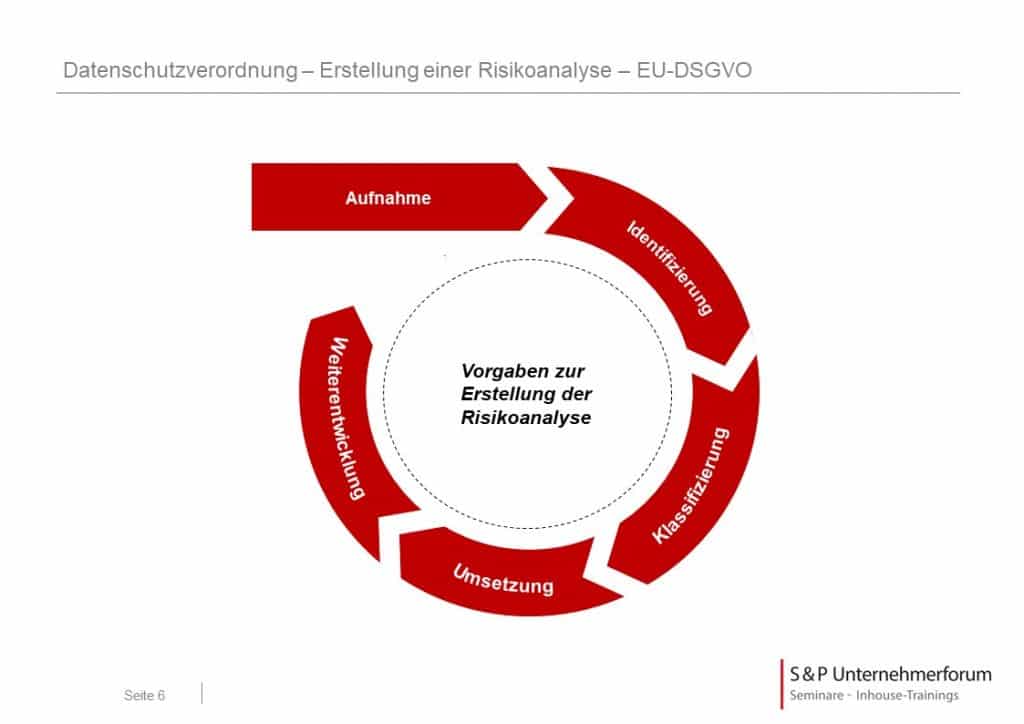

Die Durchführung gliedert sich in die Phasen

- Beschreibung

- Bewertung und

- Bewältigung der Risiken.

Für die Datenschutz-Folgenabschätzung sind folgende Rahmenbedingungen zu regeln:

- Governance und unternehmensbezogene Kontrollen mit einer Privacy Policy sowie Regelungen zum Risk Management

- Personenbezogenes Risikomanagement: Datensparsamkeit, Anonymisierung zur Vermeidung einer Verletzung

- Risikobegrenzende Maßnahmen, die das Risiko-/Schadensausmaß im Fall einer erfolgten Verletzung reduzieren (Backups, Integritätsprüfungen)

- Präventionsmaßnahmen gegen Risiko- und ggf. Angreiferquellen, die deren Schädigungspotential limitieren sollen (Zugangskontrollen, Verschlüsselung, Schutz gegen Malware)

- „Supporting Assets“ wie Trägermedien, die die Verwundbarkeit von Software, Hardware, Papierdokumenten erkennen und einschränken sollen.

Phase 1 der Datenschutz-Folgenabschätzung – Beschreibung

In Phase 1 erfolgt die systematische Beschreibung der geplanten Verarbeitungsvorgänge. Diese Beschreibung sollte folgende Punkte umfassen:

- Art, Umfang, Umstände und Zwecke der Verarbeitung

- Art der personenbezogenen Daten, Empfänger und Speicherfristen

- eingesetzte Datenträger, Wissensträger und/oder Trägermedien (Hardware, Software, Netzwerke, Personen, Papier)

- Branche, Rolle des Verantwortlichen und Rolle des Betroffenen

- Alle datenschutzrelevanten Sachverhaltsmerkmale und die eingesetzte Technik müssen so konkret beschrieben werden, dass sich die Phasen der Bewertung und der Bewältigung anschließen können.

- Systematische Beschreibung der Zwecke der Verarbeitung, z. B. Abrechnung, Diebstahlsschutz, Aufklärung von Straftaten

- Systematische Beschreibung der von dem Verantwortlichen verfolgten berechtigten Interessen: rechtlicher, wirtschaftlicher oder sonstiger Art

- Identifikation der maßgeblichen Rechtsgrundlagen

Phase 2 der Datenschutz-Folgenabschätzung – Bewertung

In der zweiten Phase erfolgt die Risikobewertung. Diese umfasst folgende Punkte:

- Liegen genehmigte Verhaltensregeln i. S. d. Art. 40 DS-GVO vor, die gem. Art. 35 Abs. 8 DS-GVO zu berücksichtigen sind?

- Bewertung der Notwendigkeit und Verhältnismäßigkeit der Verarbeitungsvorgänge in Bezug auf den Zweck

- Konkret bestimmte spezifische und legitime Zwecke der Verarbeitung

- Einhaltung der Zweckbindung

- Berücksichtigung von Betroffenenrechten (Benachrichtigung, Berichtigung)

- Bewertung der Risiken für die Rechte und Freiheiten der betroffenen Personen

- Welche Schutzziele sind im Rahmen des Art. 35 DS-GVO maßgeblich? Hierzu zählen Vertraulichkeit, Integrität, Verfügbarkeit, Transparenz, Intervenierbarkeit, Nicht-Verkettung von personenbezogenen Verfahren und Datensparsamkeit

Es sind auch mögliche physische, materielle oder immaterielle Schäden in die Risikobewertung eines Verarbeitungsvorgangs einzubeziehen (ErwG 4 und insbesondere 75):

- Einbuße von Rechten oder Freiheiten

- Diskriminierung

- Identitätsdiebstahl

- finanzielle Verluste

- Rufschädigung

- Verlust der Vertraulichkeit von dem Berufsgeheimnis unterliegenden Daten

- Kontrollverlust bezogen auf personenbezogene Daten, die Aufschluss über rassische oder ethnische Herkunft, politische Meinung, weltanschauliche Überzeugung oder Gewerkschaftszugehörigkeit geben, genetische Daten

- unbefugte Aufhebungen einer Pseudonymisierung

- Profilerstellung unter Nutzung von Aspekten wie Arbeitsleistung, wirtschaftliche Lage, Gesundheit, persönliche Vorlieben oder Interessen etc.

- andere erhebliche wirtschaftliche oder gesellschaftliche Nachteile.

Welche Bedrohungen ergeben sich aus der Perspektive der Betroffenen?

- unbefugter Zugriff

- unerwünschte Veränderung von Daten

- Verlust von Daten.

- Welche Angreifer und Risikoquellen kommen in Betracht? Dies können zum Beispiel staatliche Stellen, Unternehmen, Arbeitgeber, Banken, Krankenhäuser oder Ärzte sein.

Das Risiko bemisst sich als Produkt der Faktoren „Schwere des drohenden Schadens“ und „Eintrittswahrscheinlichkeit“. Für ein hohes Risiko i. S. d. Art. 35 Abs. 1 DS-GVO müssen in der Regel mindestens „wesentliche“ in Kombination mit „maximalen“ Faktoren aufeinandertreffen:

Zur Bewertung der einzelnen Faktoren werden nach ISO 29134, Annex A folgende Kriterien aufgestellt:

Bemessung der Schwere

Maximal: möglicher Eintritt signifikanter, sogar irreversibler Konsequenzen, die nicht überwunden werden können (Vernichtung der wirtschaftlichen Existenz, Arbeitsunfähigkeit, dauerhafte physische oder psychische Konsequenzen)

Wesentlich: möglicher Eintritt signifikanter Konsequenzen, die sich – wenn auch ggf. mit großen Anstrengungen – wieder überwinden lassen (Verlust der Kreditwürdigkeit, Verlust von Eigentum, gesundheitliche Verschlechterung)

Begrenzt: möglicher Eintritt signifikanter Konsequenzen, die sich mit nur geringen Anstrengungen wieder überwinden lassen (Zusatzkosten, Stress, geringe physische Belastungen)

Vernachlässigbar: Eintritt allenfalls bloßer Belästigungen, die sich ohne Probleme ertragen lassen (Ärgernisse, kurzer Zeitverlust etc.)

Bemessung der Eintrittswahrscheinlichkeit

Maximal: Realisierung der Bedrohung erscheint aufgrund der gewählten Ressourcen sehr leicht möglich (z. B. Aufbewahrung im öffentlich zugänglichen Bereich)

Wesentlich: Realisierung der Bedrohung erscheint aufgrund der gewählten Ressourcen möglich (z. B. Aufbewahrung im öffentlich zugänglichen Bereich mit leicht umgehbarer Zutrittskontrolle/-beschränkung)

Begrenzt: Realisierung der Bedrohung erscheint aufgrund der gewählten Ressourcen schwer möglich (z. B. einfache Zugangssicherung)

Vernachlässigbar: Realisierung der Bedrohung erscheint aufgrund der gewählten Ressourcen nicht möglich (z. B. doppelte Zugangssicherung)

Phase 3 der Datenschutz-Folgenabschätzung – Bewältigung der identifizierten Risiken

In der dritten Phase erfolgt die Beschreibung, wie die Bewältigung der identifizierten Risiken erfolgen soll. Diese Beschreibung sollte folgende Punkte umfassen:

- Welche Schutzmaßnahmen werden ergriffen, um auf Schaden und/oder Eintrittswahrscheinlichkeit Einfluss zu nehmen, und Eingriffe in die Rechte und Freiheiten und konkrete Schäden so zu vermeiden oder zu reduzieren?

- „Wer macht was bis wann?“: Welche Akteure sind für die Umsetzung zuständig oder einzubinden, bis zu welchem Zeitpunkt?

- Woran ist die Effektivität der Maßnahme zu messen?

Berücksichtigung der bereits gem. Art. 32 DS-GVO für die Sicherheit der Verarbeitung zu beachtenden technischen und organisatorische Maßnahmen für ein dem Risiko angemessenes Schutzniveau:

- Pseudonymisierung und Verschlüsselung

- Sicherstellung von Vertraulichkeit

- Verfügbarkeit und Belastbarkeit der Systeme

- rasche Wiederherstellungsmöglichkeit von Verfügbarkeit und Zugang nach einem Zwischenfall

- regelmäßige Überprüfung und Bewertung der Maßnahmen.

Orientiert am jeweils verfolgten Schutzziel und erwarteten Bedrohungsszenario sind ferner Maßnahmen der Risikobewältigung für die Schutzziele gemäß Standarddatenschutzmodell bzw. Art. 5 DS-GVO zu entwickeln. Sicherstellen der Vertraulichkeit durch

- Rollen- und Rechtekonzept mit regelmäßiger Prüfung und beschränkten Admin-Rechten

- Beschränkung des User-eigenen Hardware- und Software-Einsatzes

- Mandantentrennung, Partitionierung

- Verschlüsselung

- Protokollierung, Log-Dateien aller Anfragen und Server-Aktivitäten

- IT und Privacy-Compliance‑Richtlinie/Einbeziehung in Code of Conduct: z.B. Sperrbildschirm bei Verlassen des Arbeitsplatzes aktivieren

- Schulungen

Verfügbarkeit durch

- Zugriffskontrollen

- Redundanz

- Virenscanner-Einsatz

- Firewalls

- Partitionierung

- angemessene Speichermedien und -Umstände (Schutz gegen Feuer, Korrosion etc.)

- Vermeidung von Speicher-/Server-Standorten mit geographischen, aber auch rechtlichen Unwägbarkeiten, z. B. plötzlicher Wegfall des angemessenen Schutzniveaus.

Compliance & Datenschutzbeauftragter – Datenschutz-Folgenabschätzung – aber wie

Unsere Praxisseminare Datenschutz A bis Z, Datenschutz für Vertrieb und Personal sowie Datenschutz – Umsetzung verschaffen Ihnen einen umfassenden Überblick zu den aktuellen gesetzlichen Neuerungen und unterstützen Sie dabei, Compliance-Risiken im Datenschutz zu erkennen, zu bewerten und rechtzeitig zu verhindern.

In den Compliance-Seminaren wie Compliance, Neue Compliance-Funktion gemäß MaRisk oder auch Compliance im Fokus der Bankenaufsicht werden Ihnen die Ausgestaltung der Schnittstellen zwischen Compliance, Datenschutz, IT, Zentrale Stelle und Interner Revision näher gebracht. Auch für die Umsetzung der BAIT sowie der Anforderungen an das IT-Risikomanagement erhalten Sie einen klaren Umsetzungs-Fahrplan.

Zudem haben Sie die Chance, nach Teilnahme der Seminare die Zertifizierungslehrgänge zum Compliance Officer oder zum Geldwäsche-Beauftragter zu absolvieren.

Aktuelle Informationen zu neuen Geldwäschegesetz sowie zur 5. Geldwäscherichtlinie erhalten Sie direkt hier.

Datenschutz-Folgenabschätzung, Datenschutz-Folgenabschätzung - aber wie

Risk Assessment Datenschutz - S&P Auslagerungslösungen

[…] personenbezogener Daten durchgeführt wird, ist unabhängig von der Frage, ob hierzu eine Datenschutz-Folgenabschätzung nach Art. 35 DS-GVO durchzuführen ist oder nicht, zu prüfen, ob durch die geplante Verarbeitung […]